Hungría propone ataques orquestados contra plataformas ilegales de IPTV

23/09/2022Las operadoras de televisión en Hungría se han unido en un frente común sin precedentes en el país para combatir las plataformas ilegales de IPTV de transmisión de televisión por Internet. El objetivo es acabar con la competencia desleal de estos servicios y para hacerlo proponen lanzar ataques de denegación de servicio (DDoS, por sus siglas en inglés) contra los sitios web que los alojan.Para no incurrir en la legalidad, las televisiones encomendaría estos ataques a una organización que actuaría con autorización legal y bajo niveles oficiales de supervisión y control. Al recibir ataques continuados DDoS, las plataformas piratas se verían colapsadas por tráfico malintencionado y la esperanza de las televisiones es que las molestias que les compartiría volver a conseguir mantener activos sus servicios, les haga descartar continuar con su operativa.

[ ... ]Las empresas en España reciben una media de 1051 ciberataques a la semana

14/01/2022Según el informe de Seguridad, Theat Intelligence Report de Check Point Research, las empresas ubicades en España han recibido una media de 1.051 ciberataques semanales en los últimos seis meses, siendo el correo electrónico la principal arma utilizada por los atacantes contra sus víctimas (71% de los casos). Cómo muestra de este tipo de ciberataques, el informe destaca casos como el del Servicio Público de Empleo Estatal (SEPE), cuyos equipos fueron atacados en marzo de 2021, lo que llevó a su bloqueo. Otros ataques recientes han sido los de la Universidad Autónoma de Barcelona o el perpetrado contra la Universitat Oberta de Catalunya que dejó a miles de estudiantes sin acceso a las aulas virtuales y los contenidos online. La compañía de ciberseguridad entiende que la prevención en tiempo real coloca a una organización en una mejor posición para defenderse de una posible ciberpandemia, una realidad cada vez más evidente para la que la compañía recomida "securizar el todo", es decir, que se revise y compruebe el nivel de seguridad y la relevancia de las infraestructuras de la red, los procesos, el cumplimiento de los dispositivos móviles conectados, los endpoint y el IoT.

[ ... ]España es el primer objetivo europeo de ataques spam

25/08/2021España sigue liderando el ranking de países europeos objetivo de ataques spam. Durante el segundo trimestre de 2020, según la compañía de ciberseguridad Kaspersky, fue el país que más ataques de este tipo recibió, con un 9,28% del total de estas amenazas o lo que es lo mismo, un incremento de medio punto porcentual sobre el trimestre anterior. En este particular ranking, Italia sigue a España con un 6,38% del total de la amenazas spam recibidas. Rusia, por su parte, ocupa el tercer lugar de la lista con un 5,82% de los ataques dirigidos a sus usuarios. Ahora bien, igual que estos países reciben amenazas también lanzan ataques similares contra usuarios de otros puntos del planeta. En este caso, España se sitúa en el séptimo lugar del ranking de emisores liderado por Rusia, país que concentra el 26,07% de las amenazas spam enviadas a terceros (un 3,6% más que en el trimestre anterior).

[ ... ]Galicia, Asturias y Castilla León concentran el riesgo más alto de ciberataques en España

23/08/2021Los usuarios domésticos de las Comunidades Autónomas de Castilla y León, Galicia y Asturias son los más susceptibles de convertirse en víctimas de un ciberataque según recoge el último 'Informe Global de Riesgos de PC' de Avast, que proporciona una instantánea de los ciberataques del primer semestre de 2021. En términos generales, según este informe, la probabilidad de que los usuarios españoles se encuentren con cualquier tipo de 'malware' en su ordenador es del 29,32%, porcentaje que sube al 34,58% si se trata de Castilla y León, 33.77% si hablamos de Galicia y al 31,73% si es en Asturias donde nos fijamos. El nivel de probabilidades de que los usuarios domésticos españoles sufran un ataque es similar a la media mundial, 29,39%. La buena noticia es que si se atiende a las amenazas avanzadas, aquellas más sofisticadas o nunca vistas, diseñadas para eludir las tecnologías de protección comunes incluidas en el 'software' de seguridad, los españoles tienen una ratio de riesgo del 3,39%, un porcentaje inferior a la media mundial del 5%.

[ ... ]Ransomwhere, nueva plataforma para rastrear pagos de ciberataques

13/07/2021Esta semana se ha dado a conocer a Ransomwhere, una nueva plataforma de datos colaborativos que nace con la intención de poder realizar el seguimiento de los pagos de rescates de 'ransomware' hasta la carteras de los ciberdelincuentes. La plataforma lanzada por el investigador de ciberseguridad Jack Cable, permite que los datos se introduzcan en la página web de Ransomwhere con un formato abierto y transparente, de modo qu, los usuarios pueden informar fácilmente sobre las carteras de criptomonedas utilizadas en sus pagos por ataques de 'ransomware', frecuentemente incluidas en las notas de rescate de los ataques, y a través de estos datos se obtiene la cifra obtenida en pagos de extorsiones a cibercriminales. Como estos pagos se realizan con criptomonedas, las transacciones se pueden rastrear ya que son abiertas por el uso de la cadena de bloques o Blockchain. Según los primeros datos obtenidos en estas primeras semanas de funcionamiento, Ransomwhere ha comunicado que ya ha registrado más de 33 millones de dólares pagados este último año en rescates y acumula datos de cerca de 28 millones más satisfechos con anterioridad. De esta información se extrae además, que los 'ransomware', que mayores ingresos ha conseguido hasta el momento son Netwalker, con más de 27 millones de dólares ingresados, seguidos de REvil / Sodinokibi, con más de 11 millones.

[ ... ]Un macro ciberataque afecta a más de 350 empresas en todo el mundo

07/07/2021El número de empresas que han sufrido el macro ciberataque de REvil supera ya las 350 organizaciones de todo el mundo a las que los ciberdelincuentes piden 70 millones en bitcoins para proporcionar un desincriptador universal que permita restaurar sus datos. El ataque se ha conducido a través del sistema de actualización de la empresa de software de servicios TI Kaseya, que REvil explotó para propagar y ocultar ransomware. El virus se filtró a los revendedores de TI Kaseya y de allí ha llegado a todos los clientes finales que utilizan su software. Los datos oficiales facilitados por TI Kaseya cifra en 350 las empresas afectadas, aunque otras fuentes como la empresa de ciberseguridad ESET habla de más de 1.000, entre ellas algunas organizaciones españolas, aunque no han trascendido nombres. Si se ha hecho público que una de las compañías más afectadas por el ciberataque ha sido la cadena de supermercados suecos Coop que ha tenido que cerrar durante unos días sus más de 800 puntos de venta ante la imposibilidad de poder utilizar sus máquinas registradoras, ni cobrar a los clientes. Basado en la inteligencia de amenazas de Sophos, REvil ha estado activo en las últimas semanas y es actualmente la banda de 'ransomware' dominante involucrada en los casos de respuesta a amenazas gestionadas defensivamente de Sophos. Previo a este último ataque, se hicieron responsable también del sufrido por la compañía cárnica JBS, que obligó a cancelar en los EE UU todos los turnos de trabajo en los mataderos de la empresa. JBS pagó hasta 11 millones para recuperar la normalidad en sus operaciones. Estos macro ciberataques se suman a otros recientes y de gran afectación como el perpetrado por el grupo de hackers DarkSide, que obligó al cierre preventivo de la mayor red de oleoductos de Estados Unidos, Colonial Pipeline, poniendo en peligro el suministro de combustible en gran parte del país o el sufrido por el SEPE y el Ministerio de Trabajo en España hace escasas semanas.

[ ... ]Alianza contra los ciberataques en la cadena de suministro de software

18/03/2021La Fundación Linux ha presentado "Sigstore project”, un nuevo trabajo desarrollado con la colaboración de Red Hat, Google y la Universidad de Purdue (Estados Unidos) que tiene como objetivo evitar los ciberataques en la cadena de suministro de un software y evitar así, situaciones como la vivida a finales de 2020 cuando un gran ataque informático contra SolarWinds facilitó la entrada de los ciberpiratas a compañías y entidades públicas que utilizan los servicios de estas empresas desarrolladora de software. En este ataque, algunos de los damnificados fueron Microsoft, la NASA o Cisco y casi todas las compañías que integran la lista de Fortune 500. Sigstore que se ofrecerá de forma gratuita a todos los desarrolladores y proveedores de software, utilizará el protocolo de autenticación OpenID que vinculan certificados con identidades permitiendo así, a todas las comunidades de código abierto firmar su software con el objetivo de que la cadena de suministro sea controlable. Sigstore, además, almacenará toda la actividad en Registros de Transparencia (o Transparency Logs), respaldados por Trillian, para poder detectar más fácilmente si hay algún tipo de intrusión.

[ ... ]Detectada una campaña de FakeUpdates que ataca sitios web de Wordpress

20/03/2024En las últimas semanas se ha detectado una nueva campaña del malware FakeUpdates, conocido también como SocGholish, dirigido a sitios web de WordPress. Su objetivo es que los usuarios descarguen troyanos de acceso remoto, pasra así poder controlar sus equipos. Desde su aparición en 2017, FakeUpdates ha sido uno de los software maliciosos más recurrentes en el panorama de las amenazas en ciberseguridad y ha sido asociado previamente con grupos de cibercriminales, como Evil Corp, que monetiza su uso vendiendo acceso a los sistemas infectados. En esta nueva campaña, los ciberdelincuentes utilizan JavaScript para atacar páginas web de WordPress, comprometiendo cuentas de administrador vulneradas para introducir versiones alteradas de plugins de WordPress. Estas versiones maliciosas engañan a los usuarios para que descarguen troyanos de acceso remoto, lo que otorga a los atacantes control total sobre los dispositivos infectados. ¿Cuál es el malware más utilizado? Además del ataque de FakeUpdates, el índice de amenazas de Check Point Research, cuyos investigadores han alertado sobre este nuevo ataque, revela alrededor de 200 sitios web de contenido sospechoso dirigidos por grupos de ransomware, que utilizan tácticas de doble extorsión para presionar a las víctimas a pagar rescates inmediatos. Estos ataques han afectado a un gran número de empresas, siendo el ransomware Lockbit3 el más utilizado por los ciberdelincuentes, seguido por Play y 8base. Las vulnerabilidades más explotadas por los actores maliciosos incluyen la 'Web Servers Malicious URL Directory Traversal', 'Command Injection Over HTTP' y 'Zyxel ZyWALL Command Injection', afectando a un gran número de empresas a nivel mundial y permitiendo a los atacantes acceder y manipular archivos o ejecutar comandos en los sistemas comprometidos. En España, a pesar de una disminución del 7% en los ataques de malware en febrero, los malware más buscados incluyen FakeUpdates, Qbot y Pandora. En el caso de FakeUpdates, ha llegado a afectar al 11,9% de las empresas en España. Malware móvil En el ámbito de los dispositivos móviles, Anubis se mantiene como el malware más utilizado en España, seguido por AhMyth y Hiddad, todos diseñados para comprometer la seguridad y privacidad de los usuarios de dispositivos Android mediante la recopilación de información confidencial y la ejecución de acciones maliciosas

[ ... ]¿Cómo rastrear una dirección IP?

A estas alturas seguro que todos tenemos claro que navegar por Internet no es un viaje anónimo y que mientras estamos conectados a la red dejamos pistas que permiten rastrear la IP de nuestra conexión, ubicarnos físicamente en un territorio y averiguar algunos datos “prácticos” - para según quién -, sobre nuestro uso de Internet. De igual modo, gracias a herramientas para localizar IP, nosotros también podemos rastrear direcciones y buscar la dirección IP que haya detectado nuestro sistema o desde donde está accediendo un cliente de nuestro e-commerce, para cruzar, en este caso, los datos de la dirección IP con los de la localización de la tarjeta de crédito y evitar posibles fraudes. ¿Cómo rastrear IP de otra persona? Rastrear la IP de otra persona es posible, aunque decirlo es más fácil que conseguirlo. Y esto es así, porque solo con un mandato judicial es posible obtener (de forma legal) los datos exactos de ubicación física de la dirección IP que queremos conocer. Sin esta autorización no podremos acceder a los datos y lo máximo que nos permitirán las herramientas para localizar IP es averiguar, esto sí de forma concreta, las coordenadas GPS del centro del proveedor de servicios de internet (IPS), o lo que es lo mismo, la subestación del operador de internet que tenga contratado el usuario que estamos rastreando, más cercano al domicilio de la dirección IP que buscamos. Adicionalmente, y según el tipo de herramienta para rastrear IP que estemos utilizando (logs de acceso a servicios web, etc..) obtendremos alguna información extra, como con qué tipo de dispositivo se conecta a internet la persona a la que estamos rastreando o el navegador y versión que utiliza. ¿Se puede localizar un dispositivo si el usuario ofusca la dirección? Cuando el usuario utiliza medios, programas o herramientas para ocultar IP como VPN, Tor, Proxy, entonces, la operación de rastreo se complica mucho, pues este tipo de servicios se utilizan para esconder la IP y ofuscar la dirección por otra diferente para ocultar la IP real y que no pueda ser localizada. Rastrear una red Wifi pública en busca de un usuario concreto es igualmente, misión prácticamente imposible, pues este tipo de red también puede servir para ocultar la IP pública de cada uno. Rastrear IP de un móvil ¿Cómo lo hago? Una de las razones más habituales para rastrear un móvil es localizar un dispositivo robado o perdido. Antes esta localización solo se podía hacer al rastrear la IP del móvil, pero lo cierto es que hoy día existen recursos más cómodos y eficaces para hacerlo. Nos referimos al GPS que nos permite localizar un móvil gratis de forma rápida; a la función “encontrar mi dispositivo” de Google, su homónima de Apple o diferentes Apps especialmente diseñadas para rastrear el móvil y como usuario encontrar mi dispositivo allá donde esté. Una de las razones más habituales para rastrear un móvil es localizar un dispositivo robado o perdido. Antes esta localización solo se podía hacer al rastrear la IP del móvil, pero lo cierto es que hoy día existen recursos más cómodos y eficaces para hacerlo. Rastrear IP a través de geolocalización. ¿Es posible? Si, rastrear la IP a través de geolocalización es posible, aunque deberemos tener en cuenta, como ya hemos dicho antes, que la información que obtendremos no será, exactamente, la de la dirección IP que queremos localizar, sino la ubicación geográfica real del IPS más cercano por el que el dispositivo se está conectando a Internet. El sistema de geolocalización IP es muy utilizado por las empresas de todos los sectores, ya que se puede saber desde donde se conectan las personas que visitan una página web, algo realmente útil, por ejemplo, para el diseño de planes y campañas de marketing. Por tanto, que alguien sepa tu IP no es peligroso, lo peligroso es que tu ordenador no cuenten con los sistemas de seguridad adecuados que eviten el acceso a más información de la que realmente queremos exponer. He sufrido un fraude a través de internet, ¿es posible rastrear IP desde dónde han actuado los malhechores? Podremos localizar la IP hasta el ISP, algo que sin duda nos puede ayudar a ubicar en el mapa el origen del ataque, pero a no ser que exista una autorización judicial no se podrá rastrear la IP hasta la ubicación física del ordenador de los ciberdelincuentes. En la mayoría de las ocasiones, estas direcciones IP estarán ocultas a través de sistemas para ocultar Ip, por lo que la mejor solución pasará siempre por denunciar el fraude ante la autoridad competente, para que desde sus departamentos especializados intenten hasta la cuenta dónde se recepcionó el dinero captado con el fraude. Aún y así, poder llegar hasta el ISP de una dirección IP, en determinadas operaciones es una ventaja a la hora de mejorar la detección del fraude. Por ejemplo, si tienes un e-commerce poder rastrear la IP y acceder a la geolocalización desde donde se quiere realizar una transacción, nos permitirá comparar esa localización con la de la tarjeta de crédito con la que se intenta hacer el pago, pudiendo descartar al momento operaciones sospechosas. Por ejemplo denegar automáticamente transacciones de direcciones IP del extranjero, no aceptar transacciones no firmadas por el protocolo CES.

[ ... ]Seguridad wifi: evaluación de amenazas en redes inalámbricas

08/03/2024La conectividad wifi ha dejado de estar limitada a entornos restringidos para convertirse en omnipresente en prácticamente todos los aspectos de nuestro día a día. La capacidad de conectarse a Internet desde cualquier lugar, desde casa, desde una cafetería, en el trabajo, desde espacios públicos o, incluso, desde el avión mientras volamos, ha mejorado la conveniencia en nuestra vida diaria. Además, la expansión de redes wifi y el uso de nuevas tecnologías de fabricación, permiten hoy, la interconexión de dispositivos, dando lugar al auge significativo de la Internet de las Cosas (IoT) y proporcionándonos, a los usuarios, un control más integral sobre nuestros entornos digitales. Sin embargo, es esta misma proliferación de redes wifi, la que también ha dado pie a nuevas amenazas que requieren una cuidadosa evaluación y estrategias efectivas de seguridad para garantizar conexiones wifi seguras y sin riesgos para nuestros datos e información. Amenazas comunes en la seguridad wifi: Interceptación de datos Amenazas MITM (Man-in-the-Middle) Uno de los desafíos fundamentales en la seguridad wifi es la prevención de ataques MITM o lo que es lo mismo, de “hombre por medio”. Este tipo de ataque implica a un intruso insertándose en la comunicación entre dos partes, comprometiendo la integridad y confidencialidad de datos sensibles, como contraseñas. información financiera, … Falsificación de puntos de acceso Otra amenaza común es la interceptación de datos mediante la falsificación de puntos de acceso. Los hackers son capaces de crear redes wifi falsas que imitan a las legítimas para atraer a usuarios desprotegidos. Una vez conectados a estas redes maliciosas, nuestros datos pueden ser capturados por los ciberdelincuentes, quienes suelen venderlos o utilizarlos con otros fines ilícitos. Tips para conseguir una conexión wifi segura Refuerzo de la autenticación y uso de protocolos de seguridad Para poder salvaguardarnos de los ataques de piratas informáticos, es importante priorizar un cifrado sólido para redes, el cual nos ayudará a proteger la información confidencial transmitida a través de esta. En este sentido, el cifrado WPA utiliza algoritmos de cifrado más fuertes que su predecesor, el WEP (Wired Equivalent Privacy), haciendo que sea más difícil para los hackers interceptar y descifrar los datos que enviamos y recibimos. El protocolo de seguridad WPA más avanzado es el WPA3 (wifi Protected Access 3) que contempla la encriptación individualizada de datos y métodos avanzados de autenticación de dos factores (2FA) en la conexión wifi, añadiendo, así, una capa adicional de seguridad al exigir una verificación adicional. Gestión de dispositivos conectados Una de las causas que aumenta el peligro de ataque informático, es la gran cantidad de dispositivos conectados a las redes wifi en hogares y empresas, por lo que se requiere una gestión adecuada y atenta a estos dispositivos para minimizar los riesgos. Para ello se recomienda, por ejemplo, actualizar regularmente el fireware del router, pero, también, de todos los dispositivos conectados para abordar posibles vulnerabilidades. Además, segmentar la red para separar dispositivos críticos de aquellos menos seguros ayuda a mitigar el riesgo de propagación de amenazas. Configuración Segura del Router La configuración segura del router es lo que nos asegurará la robustez y seguridad general de una red inalámbrica. El router, al tratarse del primer punto de contacto entre los dispositivos conectados a Internet, actúa como la primera línea de defensa contra posibles ataques. Por esta razón, es importante entender, que la configuración adecuada del router no solo garantiza una conexión estable y eficiente, sino que también establece un entorno protegido que resguarda la integridad y privacidad de nuestros datos. ¿Cómo configurar el router de forma segura? Para asegurarnos una correcta configuración segura del router se recomienda: Cambiar el nombre de usuario y la contraseña predeterminados del router, ya que estos son fácilmente accesibles por los atacantes. Utilizar contraseñas fuertes, que contengan una combinación de letras, números y caracteres especiales. Otro paso clave es desactivar la función de administración remota, ya que esto evita que los ciberdelincuentes accedan al router desde ubicaciones externas. También es recomendable habilitar el cifrado WPA2 o WPA3 en lugar del obsoleto WEP, ya que proporciona una mayor seguridad para nuestra red. Para hacer menos visible la rede y que resulte más difícil de detectar por los hacker, podemos deshabilitar la difusión del nombre de la red (SSID). Por último, y como ya se ha indicado, es importante mantener el fireware del router actualizado, pues los fabricantes suelen lanzar actualizaciones que corrigen vulnerabilidades y mejoran la seguridad general del dispositivo. Siguiendo estos pasos, estaremos fortaleciendo la seguridad de nuestra red inalámbrica y reduciendo las posibilidades de sufrir ataques o intrusiones no deseadas

[ ... ]¿Por qué resulta fundamental implementar una solución EDR en los negocios?

05/02/2024En la última década, hemos presenciado un drástico “paso cuántico” en los métodos de ciberamenazas los cuales son cada vez más complejos. Por ello, ya no resulta eficiente contar solamente con un antivirus y firewall, pues se requiere de otras soluciones complementarias capaces de detectar y responder a tiempo contra estas amenazas cibernéticas. Es aquí donde irrumpen los sistemas de protección EDR los cuales tienen la capacidad de detectar y actuar a tiempo cuando surge alguna ciber incidencia que amenace la integridad de la organización. Analicemos a continuación este interesante y útil tema. ¿Cuál es la solución EDR y cómo funciona? Las herramientas de detección y respuesta de terminales (EDR por sus siglas en inglés) tienen como objetivo fundamental supervisar y detectar amenazas potenciales en tiempo real a fin de aplicar una respuesta eficaz ante esa incidencia. Si bien su uso se puede aplicar a cualquier sistema y dispositivo informático, estas soluciones se utilizan comúnmente en estaciones de trabajo y servidores. Su funcionamiento básicamente consiste en: Se recopilan anónimamente los datos generados, programas ejecutados e inicios de sesión de los ordenadores protegidos. Toda esta información se envía a una plataforma central. Usualmente, esta plataforma es una nube, aunque dependiendo de la empresa y sus requerimientos, la misma puede estar de forma local e interna o en una nube mixta. Los datos se analizan y se procesan empleando funcionalidades basadas en IA y se comparan las actividades con ejemplos de ataques a fin de detectar posibles amenazas Si se detecta una posible amenaza, el sistema identifica el o los ordenadores posiblemente afectados y notifica a los equipos de seguridad informática. También y dependiendo de la configuración, estos sistemas pueden actuar de manera automatizada para efectuar la acción requerida. Generalmente, el sistema EDR aísla estos dispositivos de la red a fin de evitar propagaciones. Estos datos y la acción efectuada se almacenan como ejemplos de ataques a fin actuar rápidamente si hay una reincidencia de amenaza de seguridad usando esa misma táctica ¿Por qué utilizar una solución de seguridad EDR? Detección y respuesta a amenazas en tiempo real Las soluciones EDR continuamente monitorean y detectan amenazas en tiempo real en todos los dispositivos finales a los que se le asignan. Al recopilar y analizar datos de los dispositivos finales, las soluciones EDR pueden identificar indicadores de compromiso (IOC), comportamiento anómalo y patrones de ataque conocidos. De esta manera, no solo notifica a los equipos de seguridad o aplica la corrección de manera automatizada, sino que además, aprende estos comportamientos. Un estudio realizado por el Instituto Ponemon encontró que las organizaciones que implementaron soluciones EDR experimentaron una reducción del 51 % en el tiempo necesario para detectar y responder a incidentes de seguridad. Esto no solo reduce el daño potencial causado por los ataques, sino que también mejora las capacidades generales de respuesta a incidentes de las organizaciones. Visibilidad de endpoints y análisis forense La visibilidad de los terminales es vital para comprender la postura de seguridad de los dispositivos de una organización. Las soluciones EDR brindan visibilidad detallada de las actividades de los terminales, incluidas modificaciones de archivos, conexiones de red y ejecuciones de procesos. Esta visibilidad permite a los equipos de seguridad investigar incidentes, llevar a cabo análisis forenses e identificar la causa raíz de las incidencias. Por ejemplo, en un ciberataque a una institución financiera, una solución EDR puede detectar conexiones de red sospechosas que se realizan desde una computadora portátil de un empleado. Con ello, el equipo de seguridad puede investigar rápidamente el incidente, identificar la presencia de malware y bloquear el acceso adicional a datos confidenciales. Sin un EDR, un ataque de este tipo suele pasar desapercibido, lo que provoca importantes daños financieros y de reputación. Caza de amenazas desconocidas Las soluciones EDR no solamente detectan amenazas conocidas, sino que también permiten la búsqueda proactiva de amenazas desconocidas. Los equipos de seguridad pueden utilizar herramientas EDR para buscar indicadores de compromiso, hacer investigaciones en profundidad e identificar amenazas potenciales, las cuales pueden haber evadido los controles de seguridad tradicionales. Al contar con funcionalidades basadas en IA sobre amenazas y el análisis de comportamiento, las soluciones EDR pueden identificar amenazas emergentes. Según una encuesta del Instituto SANS, las organizaciones que utilizan soluciones EDR informaron de una mejora en torno al 63 % en su capacidad para detectar amenazas previamente desconocidas. Esto resalta la importancia del EDR para mejorar las capacidades generales de detección de amenazas de una organización. Respuesta y arreglos automatizados Las soluciones EDR ofrecen capacidades de respuesta y solución automatizadas, lo que permite a los equipos de seguridad contener y mitigar rápidamente las amenazas. Al definir acciones de respuesta preconfiguradas, como aislar un punto final infectado o finalizar procesos maliciosos, las soluciones EDR pueden minimizar el tiempo y el esfuerzo necesarios para responder a los incidentes. Por ejemplo, si una solución EDR detecta un ataque de ransomware, puede aislar automáticamente el punto final afectado de la red, evitando la propagación de la infección a otros dispositivos. Esta rápida respuesta reduce el impacto potencial del ataque, limitando la pérdida de datos y minimizando el tiempo de inactividad. Reduciendo las situaciones de falsos positivos Contextualizar las alertas Proporcionar contexto adicional a las alertas puede ayudar a los equipos de seguridad a comprender mejor la naturaleza y la gravedad de cada alerta. Las soluciones EDR se pueden configurar para incluir información relevante, como el punto final afectado, el usuario, el proceso y las conexiones de red. Este contexto permite a los analistas priorizar e investigar las alertas de manera más eficiente, reduciendo los falsos positivos y mejorando la respuesta a incidentes. Incorporar inteligencia sobre amenazas La integración de fuentes de inteligencia sobre amenazas en las soluciones EDR mejora su capacidad para identificar y priorizar amenazas reales. Al aprovechar información actualizada sobre indicadores maliciosos conocidos, las organizaciones pueden reducir los falsos positivos y centrar sus esfuerzos en detectar y responder a amenazas genuinas. Implementar análisis del comportamiento del usuario El análisis del comportamiento del usuario (UBA) puede ayudar a diferenciar entre las actividades normales del usuario y el comportamiento sospechoso. Al establecer patrones básicos de comportamiento de los usuarios, las organizaciones pueden identificar anomalías y amenazas potenciales con mayor precisión. UBA también se puede utilizar para detectar amenazas internas e incidentes de compromiso de cuentas, mejorando aún más la eficacia de las soluciones EDR.

[ ... ]Cómo eliminar una cuenta de Instagram y qué otras opciones tenemos

27/11/2023El uso de las redes sociales en nuestros días se ha convertido en una práctica masiva. Este fenómeno, que nació como una forma de conectar con personas de todo el mundo entre los jóvenes, se ha extendido por todos los rincones del planeta y entre todos los sectores poblaciones, desde los más altos a los más bajos y desde edades tempranas hasta edades avanzadas. Es innegable, pues, que hablamos de un fenómeno mundial sin precedentes. Aunque podemos hablar de cientos de redes sociales en el mercado, Instagram es, sin ápice de dudas, una de las aplicaciones líderes del sector, sólo igualada y quizá superada por la joven Tik Tok. Parece, entonces, evidente, que frente a este uso masivo es crucial para los usuarios aprender prácticas básicas de estas redes como borrar una cuenta de Instagram o saber gestionar los posibles problemas que aparecen. Con este artículo queremos llegar a todos los usuarios de redes sociales, especialmente de Instagram, que tienen sus cuentas activas en estos momentos. Y es que, a pesar de las horas de uso que le damos en general a esta aplicación, es más frecuente de lo que parece encontrar usuarios que desconocen muchos de los aspectos básicos de la plataforma. ¿Sabría la mayoría cómo eliminar una cuenta de Instagram con todas las garantías y precauciones que se deben tomar? Casi con toda seguridad más del 70 % diría que no, y eso puede considerarse un problema de competencia que puede acarrear ciertos riesgos en las redes. En los siguiente apartados veremos detalladamente cómo eliminar una cuenta de Instagram, qué consideraciones debemos hacer antes de tomar esta decisión y qué precauciones conviene tomar antes de proceder a la eliminación definitiva. También hablaremos de MobileTrans para las copias de seguridad necesarias, cómo puede ayudarnos durante la transferencia de datos y qué soluciones alternativas existen al borrado. Cómo eliminar una cuenta de Instagram Borrar una cuenta no tiene ningún tipo de complicación y se puede realizar en unos pocos pasos sencillos. Lo más importante de todo este proceso es, más bien, valorar y pensar si realmente queremos ejecutar el borrado como solución al posible problema con el que nos hayamos topado. Sobre esta cuestión volveremos en el siguiente apartado. En cualquier caso, si estamos decididos a borrar nuestro perfil, este es el proceso que debemos seguir: 1er paso: Entrando en la aplicación, pulsaremos sobre el icono de la cuenta que aparece en la parte inferior derecha. 2º paso: Una vez que hayamos llegado a la página de inicio de nuestro perfil, clicaremos sobre el botón de opciones que aparece en esquina superior derecha, indicado con un icono formado por tres rayas superpuestas. 3er paso: Inmediatamente después se desplegará un menú en el que encontraremos múltiples opciones. Pulsaremos sobre el primero, “Configuración y privacidad”. 4º paso: Una nueva ventana nos mostrará varios botones, de los que seleccionaremos el primero de ellos, “Centro de cuentas”. 5º paso: Al entrar en este apartado, lo primero que veremos será el perfil de la cuenta que vamos a eliminar. Si tenemos varios perfiles asociados, debemos asegurarnos de seleccionar el que deseamos borrar, ya que el borrado se aplica sobre perfiles concretos. 6º paso: Una vez escogido el perfil que va a ser eliminado, en el apartado “Configuración de la cuenta” encontraremos la opción “Datos personales” y pulsaremos sobre ella. 7º paso: Una nueva ventana nos mostrará tres opciones. Elegiremos la última, “Propiedad y control de la cuenta”, que nos llevará hasta otra ventana donde pulsaremos sobre “Desactivación o eliminación”. 8to paso: Instagram volverá a preguntarnos la cuenta que deseamos borrar para evitar despistes que se puedan lamentar, así que volveremos a seleccionarla. 9º paso: Finalmente, aparecerán dos botones y pulsaremos sobre el segundo, “Eliminar la cuenta”. 10º paso: Antes de ejecutar la eliminación definitiva, Instagram nos dará la opción de descargar un documento con toda nuestra información (vídeos, historias, publicaciones, mensajes, etc.) para no perderla. Después, la cuenta desaparecerá para siempre. Lo que debemos tener en cuenta El uso de redes sociales como Instagram puede ser un pasatiempo muy entretenido y, a la vez, convertirse en un verdadero calvario. Por desgracia, la ciberdelincuencia está en auge y estas aplicaciones son un blanco fácil para atacar a sus usuarios, esto por no hablar de los hackeos, el acoso, los perfiles falsos, etc. Cuestiones de este tipo son algunas de las que empujan a muchas personas a abandonar la red social y eliminar su cuenta directamente, incluso cuando siempre la han tenido como un disfrute. Aun así, antes de eliminar nuestra cuenta deberíamos hacer algunas valoraciones que quizá no se nos hayan pasado por la cabeza. ¿Debemos eliminar nuestra cuenta? Si la razón de que vayamos a eliminar nuestra cuenta de Instagram es una mala experiencia con acoso, perfiles falsos, robo de datos o similares, la aplicación cuenta con mecanismos de defensa que podemos poner en marcha para proteger la integridad de nuestro perfil. Bloquear a un usuario molesto, denunciar una cuenta por spam, contenido inapropiado o acoso, avisar de un hackeo, etc. Es cierto que estas opciones no siempre funcionan o, al menos, no con la eficacia esperada, por lo que sí nos veríamos abocados a tener que cerrar la cuenta. Si acaso nuestra decisión se fundamenta en una pérdida de interés, entonces debemos ser más cautos, ya que nuestras ganas de volver a Instagram pueden regresar en cualquier momento. Ahora bien, si borramos nuestra cuenta, nunca podremos volver a recuperarla y ni siquiera tendremos la opción de poner nuestro nombre de usuario anterior. Todos los datos que tuviésemos en esa cuenta se perderán y tendremos que volver a volcar todo el contenido, recuperar todos los seguidores y, en definitiva, empezar de cero. Si ésta es la razón, más adelante presentaremos una opción mucho más recomendable para esos casos. En cualquier caso, debemos tener presente que antes de borrar nuestra cuenta sería conveniente eliminar todos los datos personales que hayamos volcado en ella, ya que la información permanece intacta durante 30 días posteriores para una posible recuperación y puede ser vulnerable a ciberataques. MobileTrans Decíamos en el apartado de cómo eliminar una cuenta de Instagram que, antes de ejecutar el borrado definitivo, la aplicación permitía descargar la información para no perderla. Pues precisamente para casos como esos queremos hablar de MobileTrans. Este software desarrollado y diseñado por la firma informática Wondershare tiene como objetivo la transferencia segura y rápida de datos entre distintos dispositivos. Millones de usuarios en todo el mundo ya la usan y cuentan con sus servicios para ocasiones como un cambio de terminal, volcado de información en un PC por falta de memoria, descarga de contenido desde un Smartphone a otro y situaciones similares. Para aquellos usuarios que han eliminado su cuenta y han guardado la información, resultaría muy útil contar con MobileTrans para transferir todos los archivos a un nuevo terminal. No sólo serán un recuerdo de nuestra etapa en Instagram, sino que también servirá como solución por si en algún momento queremos volver a la red social y deseamos volcar en el nuevo perfil toda la información que teníamos en el anterior. MobileTrans está disponible para los grandes sistemas operativos. Su uso y funciones son compatibles en dispositivos Windows, MAC, Android e iOS, por lo que la transferencia de datos puede darse entre cualquiera de ellos. El proceso es rápido, sencillo y permite envíos masivos, evitando así la selección de archivos uno por uno. Su modo de envío evita la generación de copias que puedan ser sustraídas, mejorando de este modo la protección de nuestros datos. ¿Hay alternativa a la eliminación? Como decíamos, eliminar la cuenta definitivamente no es la única opción que tenemos, sino que también la desactivación temporal es un recurso interesante. Este modo permite al usuario hacer desaparecer su cuenta y todo el contenido que haya en ella, sin que ello implique su eliminación. En pocas palabras, la información no se puede ver, pero está. La ventaja principal es que podemos activarla de nuevo cuando nosotros queramos y todo volverá a estar en su sitio. Para ejecutar esta opción debemos seguir los mismos pasos descritos en la eliminación, pero cuando lleguemos al último paso, seleccionaremos la opción “Desactivación temporal”, que es la primera que nos aparece. Volver a activarla es tan fácil como llegar hasta ese botón y pulsarlo de nuevo. Algunas precauciones Si la desactivación temporal no nos convence y estamos decididos a eliminar la cuenta, insistiremos en dos precauciones que podemos agradecer en el futuro. La primera, eliminar todos los datos personales antes de eliminar la cuenta. La segunda, hacer una copia de seguridad de todos los datos para tenerlos a mano en el caso de que queramos crear un nuevo perfil más adelante. Conclusión Saber borrar la cuenta de Instagram es básico para cualquier usuario de esta red social y, como hemos aprendido, no tiene ninguna complicación. Puede resultar una buena alternativa cuando nos encontramos con ciberdelitos que amenazan nuestra seguridad y la de nuestros seguidores, pero si no es el caso, la desactivación temporal es más recomendable y permite opciones de recuperación en el futuro. Borrar los datos personales y hacer una copia de seguridad son dos pasos imprescindibles antes del borrado. No nos olvidamos de MobileTrans, que es nuestra aplicación de cabecera para transferir todos los archivos que hayamos recuperado de la cuenta antes de borrarla. En pasos sencillos y rápidos podremos pasar con ella todos los datos de un dispositivo a otro. Cualquier formato y tipo de dato que tengamos en nuestros móviles y PC podrá ser transferido sin dificultad y por lotes. Además, es compatible con los principales sistemas operativos de PC y Smartphone para facilitar los envíos entre ellos.

[ ... ]Prácticas recomendadas para las copias de seguridad de las empresas

06/05/2023La inmensa mayoría de las empresas de todo el mundo son conscientes de la importancia de los datos para su bienestar. Los datos han sido uno de los recursos más valiosos que una empresa puede tener en nuestro mundo altamente digitalizado, y nunca es prudente tratar de abaratar los esfuerzos de protección de datos - porque una sola pérdida de datos puede dar lugar a una serie de consecuencias, que van desde una pérdida significativa de ingresos a un cierre completo del negocio. Por supuesto, la gravedad de las consecuencias para una empresa está directamente relacionada con la magnitud de la pérdida de datos, así como con la importancia de los datos perdidos o dañados. Puede haber muchas formas diferentes de datos que una sola empresa puede utilizar - incluyendo documentos, archivos multimedia, hojas de cálculo, bases de datos, y más. Además, hay un montón de normas de cumplimiento de datos diferentes que se aplican en diferentes países, y el incumplimiento de las mismas significa sanciones monetarias cada vez más severas para esa empresa. Algunas de las categorías de datos más comunes cuyo cumplimiento se exige a nivel gubernamental son la información personal identificable (PII), la información relacionada con la salud (ley de portabilidad y responsabilidad del seguro médico, o HIPAA), la norma de seguridad de datos de la industria de tarjetas de pago (PCI DSS), etcétera. Una pérdida de datos también puede deberse a distintos motivos, desde una catástrofe natural a un ciberataque, o incluso a algo tan simple como la negligencia o la falta de un protocolo de seguridad adecuado (algo que a menudo se denomina "error humano"). En la mayoría de los casos, estos diferentes acontecimientos tienen sus propias medidas que deben aplicarse o tenerse en cuenta a la hora de planificar el sistema de protección de datos de una empresa. Además, al menos uno de estos grandes grupos de sucesos (los ciberataques) sigue evolucionando a un ritmo alarmante, encontrando cada vez más métodos para acceder a información que de otro modo estaría protegida a través de brechas de seguridad, ransomware, suplantación de identidad, cifrado de copias de seguridad, etc. Por ello, la protección de datos debe ser una de las principales prioridades de todas las empresas que trabajan con cualquier tipo de información digital. Hay un montón de tácticas y enfoques diferentes para la seguridad de los datos que se pueden utilizar en el mundo moderno, y sin embargo algo tan simple como la creación de copias de seguridad sigue siendo uno de los enfoques más utilizados para este tema. En su forma más básica, una copia de seguridad es una copia de los datos de un sistema o dispositivo específico que no debería verse afectada por ningún tipo de modificación o corrupción si la copia original se borra o corrompe de algún modo. La complejidad de una copia de seguridad aumenta proporcionalmente al número de sistemas y tipos de datos diferentes de los que hay que crear copias de seguridad, y también intervienen muchos otros factores. En este contexto, un backup para empresas es una copia de seguridad realizada para un sistema empresarial complejo que tiene muchas partes diferentes, incluidos varios tipos de medios de almacenamiento físico, hosts de virtualización, almacenamiento en la nube y mucho más. También está el hecho de que la mayoría de las empresas y otras compañías a gran escala requieren RPOs y RTOs extremadamente bajos (Objetivo de Punto de Recuperación y Objetivo de Tiempo de Recuperación, respectivamente), y ambos parámetros son bastante difíciles de lograr sin políticas de copia de seguridad óptimas en su lugar. Aquí es donde entran en juego soluciones como Bacula Enterprise, que ofrece una solución de copia de seguridad de nivel empresarial versátil y moderna con un gran número de funciones diferentes. La dedicación de Bacula a la versatilidad y la seguridad es la razón por la que miles de empresas de todo el mundo ya utilizan Bacula Enterprise para sus esfuerzos de protección de datos, incluyendo organizaciones de tamaño medio, grandes empresas e incluso empresas asociadas al gobierno. Bacula Enterprise es más eficaz cuando se instala en un entorno de TI, ya sea un proveedor de software, un centro de datos empresarial, un proveedor de nube o incluso un proveedor de servicios gestionados (MSP). Bacula tiene mucha experiencia en un entorno corporativo, ofreciendo muchas herramientas y tecnologías exclusivas para diferentes casos de uso. Por ejemplo, Bacula puede ofrecer conjuntos de herramientas individuales para todos los principales proveedores de almacenamiento en la nube para ofrecer la mejor velocidad y la más amplia gama de funciones posibles, independientemente del proveedor de nube que utilice el cliente, ya sea Oracle, Microsoft, Amazon, Google, etc. Bacula puede ayudar a priorizar los presupuestos de almacenamiento en la nube y reducir los costes de restauración de datos para obtener la experiencia de almacenamiento en la nube más óptima. También está el factor de la representación gráfica: resulta mucho más útil cuando el cliente tiene un entorno informático corporativo masivo con numerosas ubicaciones de almacenamiento y tipos de medios diferentes. En este contexto, poder tener una visualización detallada pero útil de los procesos de copia de seguridad y de los resultados de las copias de seguridad es increíblemente útil para los esfuerzos generales de gestión de copias de seguridad. Por suerte, la interfaz BWeb propia de Bacula es una interfaz de gestión de datos rápida, versátil y repleta de funciones que no requiere instalación y que puede utilizarse en prácticamente cualquier tipo de dispositivo. Ofrece funciones como visualización, análisis de datos, estadísticas, monitorización de datos, así como personalización de entornos, tareas de copia de seguridad y recuperación de datos, y muchas otras. Bacula Enterprise es una solución de copia de seguridad increíblemente útil y versátil que ofrece muchas ventajas diferentes a sus clientes corporativos - una gran cantidad de características, una interfaz fácil de usar, e incluso un modelo de precios que no se basa en los límites de datos en términos de copia de seguridad o el tráfico gestionado en absoluto, por lo que es mucho más fiable en términos de precios que la mayoría de los competidores en el campo.

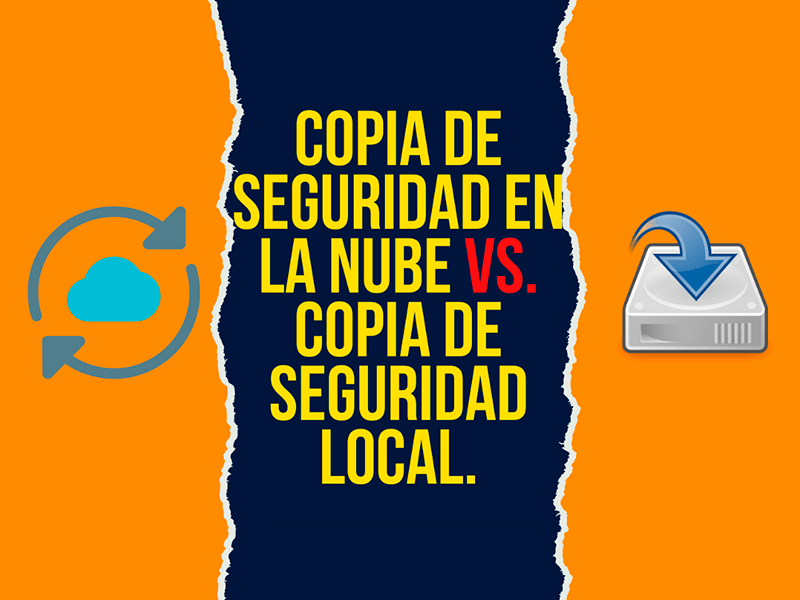

[ ... ]Copia de seguridad en la nube vs. copia de seguridad local

03/03/2023Siempre es bueno disponer de una copia de seguridad de nuestros dispositivos. Cuando se realiza una copia de seguridad siempre es bueno disponer de herramientas a la última y que generen confianza. Wondershare Ubackit es el mejor ejemplo, pues se encarga de realizar copias de seguridad de los archivos, particiones o discos de manera automática e incremental. ¿Conoces qué es realmente la copia de seguridad en la nube? En ella se produce una copia de seguridad del propio sistema, sus aplicaciones, así como los datos en la nube en una determinada ubicación. Hablamos de un servidor que puede ser público o privado. Ventajas y desventajas Las principales ventajas son las siguientes: No precisa infraestructura costosa Accesible Recuperación de datos Mucha seguridad Las desventajas más importantes son: Debe estar conectado a Internet Costes adicionales y Hardware Vulnerabilidad respecto a los ciberataques ¿Qué es la copia de seguridad local? La copia de seguridad local es la que hace una unidad de almacenamiento que pasa a conectarse de forma local al equipo. Se denomina copia de seguridad local a la unidad de red accesible desde el ordenador y donde se encuentran los archivos que quieren conservarse. Ventajas y desventajas Las ventajas más importantes son las siguientes: La copia de seguridad local te ofrece mayor seguridad No hay dependencia de estar conectado a Internet Es necesario que se cumplan las leyes de protección en materia de datos Hay varias formas de hacerlas Dispones de una escalabilidad mayor Las desventajas más importantes son: Aumento de los costes Necesario disponer de conocimientos informáticos Riesgos en materia de seguridad Mala distribución El mejor software de copia de seguridad profesional, UBackit UBackit es el software más avanzado de copias de seguridad profesionales. Cuenta con el desarrollo de Wondershare, una herramienta gratuita de copia de seguridad en tiempo real que se puede utilizar para hacer copias de seguridad en los archivos, carpetas y particiones. Básicamente la aplicación hace una copia de seguridad de forma continua de tus datos y se van a mantener las versiones dedicadas que es posible previsualizar en la interfaz. De esta forma será posible realizar una copia de seguridad de los datos en el almacenamiento interno del sistema u otra fuente externa, caso del disco duro externo. UBackit dispone de una utilidad de copia de seguridad en tiempo real que realiza su labor sin interrupciones en una copia de seguridad de archivos y carpetas. Puede hacer una copia de seguridad completa de la partición del sistema y clonar tu disco. Posibilita que se configure automáticamente la copia de seguridad cada día, semanalmente o cada mes de los datos. Al disponer del enfoque de copia de seguridad incremental, se mantienen las diferentes versiones para los datos. UBackit permite comprobar la vista previa de los archivos antes de que se restauren en cualquier ubicación. Otras funciones que tiene UBackit son la detección de virus, clonación de discos o la posibilidad que da de migrar archivos. Ubackit tiene el aval de ser un producto de Wondershare Una de las grandes ventajas que tiene Backit es que cuenta con la garantía de ser un producto de una empresa con la trayectoria de Wondershare. Desde hace años llevan siendo una de las empresas más creativas y revolucionarias del sector. Ellos han sido y son referentes en materia de experiencias digitales mediante sus grandes innovaciones y exportan sus soluciones a millones de usuarios de más de 150 países, lo que da una idea de la magnitud la confianza que tienen por parte de sus clientes. Ubackit representa esa innovación que tanto demuestra tener Wondershare a la hora de disponer de una gama de productos adaptada a la necesidades de los usuarios y la empresa actual. Con UBackit es posible restaurar los datos más importantes. Una herramienta que de verdad puede salvar de muchos disgustos cuando te enfrentas a un bloqueo de datos irreversible después de una serie de operaciones desordenadas. Todo ello puede ser restaurado, ya que es de gran ayuda al permitir la restauración a la última versión en 3 simples pasos. Disponer de una herramienta para poder restaurar datos de la más alta tecnología es una ventaja y además es aplicable a la mayoría de dispositivos o medios de almacenamiento fácilmente. Hablamos de los discos duros, unidades flash USB, SSD o los discos duros externos, así como también en pen drive, disquetes, cámaras de acción, cámaras de los drones, dashcams, videocámaras, reproductores de vídeo, reproductores de música, etc. La herramienta para restaurar a la versión de historial de forma defintiva y de lo más profesional es completamente segura y cien por cien digna de la mayor de las confianzas. Es posible recuperar datos perdidos por una eliminación cuando se ha producido un desgraciado accidente, en formateos, corrupciones de los dispositivos o cuando se hayan producido ataques por algún virus malicioso, códigos de errores desconocidos y demás circunstancias. Todos nos acordamos de haber vivido algunos de estos momentos desagradables en el pasado, pero ahora es posible solucionarlos gracias a la la más avanzada tecnología y lo cierto es que aporta mucha tranquilidad el poder revertir este tipo de situaciones y recuperar los datos existentes. Conclusión sobre las copias de seguridad y las soluciones existentes Realizar una copia de seguridad se antoja clave para la mayoría de los dispositivos. La información es importante y como tal debe mantenerse. Eso sí, no hay que olvidar hacerlo con las herramientas correctas y en este sentido UBackit es de gran ayuda para disponer de la mejor tecnología en este campo, lo que ayuda a estar tranquilos en este aspecto. Solo es cuestión de probar este tipo de herramienta y cómo se adapta a tu día a día. Las ventajas son importantes y la comodidad y tranquilidad que aporta a los usuarios son de lo más interesantes.

[ ... ]¿Por qué nunca debes usar tu navegador para almacenar tus contraseñas?

07/02/2023Seguramente no recuerdas más de la mitad de tus contraseñas, y dentro de un par de años te olvidarás prácticamente de todas. Con las contraseñas nos está pasando un poco lo que ocurría antes con los teléfonos móviles: nos acordábamos del número de los amigos, pero ahora a duras penas nos acordamos del propio. Una de las principales causas de esto es el creciente número de ciberataques que tratan de hacerse con las cuentas digitales de millones de personas en todo el mundo. Navegar por internet requiere cada vez más de una cierta prudencia y un conjunto de herramientas y medidas de ciberseguridad destinadas a proteger nuestras cuentas online, incluyendo el uso de contraseñas individuales para cada cuenta. Y, claro, a ver quién se acuerda de todas ellas. Sea como sea, el caso es que estarás con docenas de contraseñas distintas para entrar en tu Instagram, tu campus virtual, tu cuenta de Trello, Just Eat, Wallapop, Vinted y un sinfín de plataformas online que no dejan de aumentar y de ocupar espacio en tu navegador y en tu smartphone: un problema que empieza resultar un tanto difícil de gestionar. Desconfía de las ‘ayudas’ de tus navegadores Aquí es donde gentilmente aparecen Chrome o Safari para darte la opción de guardar tus contraseñas en tu navegador de confianza. Como se trata de navegadores desarrollados por grandes empresas, millones de personas aceptan la propuesta y guardan sus contraseñas en ellos como quien guarda sus páginas web favoritas. Una contraseña, sin embargo, tiene mucho más valor que un simple ‘bookmark’, y definitivamente no se encuentra a salvo en tu navegador. A pesar de que cuentan con una cierta encriptación, las contraseñas almacenadas en los navegadores son uno de los principales objetivos de los hackers, y hay que recordar que estas aplicaciones se ven expuestas además a un sinfín de intentos de hackeo a medida que navegan. Las mismas tiendas de extensiones para el navegador pueden estar repletas de extensiones maliciosas diseñadas para hacerse con la información privada de los usuarios que las instalan. Y, a pesar de los esfuerzos de Google, Apple o Mozilla, lo cierto es que muchas de estas extensiones maliciosas siguen en circulación y pueden tratar de robar tus contraseñas. Ni Windows Defender puede reemplazar al antivirus… …ni tu navegador puede reemplazar a un gestor de contraseñas. Está claro que seguimos necesitando software de ciberseguridad especializado para poder garantizar la protección de nuestros dispositivos online. Las empresas de ciberseguridad centran todos sus esfuerzos en ofrecer productos indestructibles y garantizar la máxima seguridad de los datos. Un gestor de contraseñas mantiene tus datos confidenciales protegidos gracias a su robusto sistema de cifrado, que almacenará tus claves privadas en una bóveda encriptada. A esta bóveda solo tendrás acceso tú con otra contraseña que únicamente estará a tu alcance, y que te permitirá gestionar todas las demás de manera segura. Los gestores de contraseñas también están diseñados para protegerte frente a los keyloggers, ya que introducen tus claves en las plataformas online sin necesidad de teclearlas. Y también se encargarán de generar contraseñas complejas para cada una de tus cuentas digitales, avisando además en el caso de que alguna de ellas se haya filtrado. Activa la seguridad extra de los navegadores Ten presente además que la mayoría de los navegadores que usamos a diario responden a los intereses de empresas como Google, Microsoft o Apple, a las que les conviene ofrecernos toda la publicidad que les sea posible. Por eso tienden a dejar activadas por defecto múltiples opciones de rastreo que te convendría desactivar manualmente. Nos referimos, por ejemplo, a las cookies de terceros y al rastreo web. Desactivar estas opciones puede que modifique ligeramente el comportamiento de algunas de las webs que visitas, pero también mantendrá a raya a una gran cantidad de rastreadores que recopilan toda la información que pueden sobre tus hábitos digitales. También es importante que limites al máximo las extensiones que usas en tu navegador de confianza. Como decíamos antes, no todas las extensiones del navegador son confiables, y definitivamente no han sido verificadas a fondo antes de ser admitidas en las tiendas de los navegadores. Si dudas de la procedencia de una extensión, simplemente no la instales. Ten presente que los navegadores web son la herramienta que utilizamos para explorar la web, y son responsables de una enorme proporción de tu tráfico en internet. Te conviene entonces usarlos en su configuración más robusta, y reforzar tu seguridad digital con herramientas de ciberseguridad independientes que no respondan a los intereses comerciales de las Big Tech.

[ ... ]Europa tendrá su propia constelación de satélites para garantizar las comunicaciones seguras

13/12/2022Con la mirada puesta en el 2027, la UE ha cerrado un acuerdo provisional para la regulación sobre conectividad segura en todo su territorio, lo que incluirá el despliegue de una constelación de satélites que asegurará las comunicaciones, sobretodo en caso de ciberataques o desastres naturales que afecten infraestructuras críticas. El plan, vinculado a la estrategia 'Global Gateway' que ha de permitir la provisión de acceso asequible a Internet en toda Europa, proporcionará conectividad segura en áreas geográficas de interés estratégico, como la región del Ártico y África y también, servicios para proteger las infraestructuras críticas de los Estados miembros. El objetivo, según la UE, es asegurar mejoras en la vida diaria de las personas, identificando las comunicaciones fiables y seguras son la piedra angular de la autonomía estratégica de la UE.

[ ... ]¿Cuáles son las ventajas de una VPN para iPhone?

01/11/2022Los usos que le damos a los teléfonos inteligentes siguen en aumento cada día. Mientras antes eran una herramienta comunicativa más, hoy en día se han vuelto en parte indispensable de nuestra rutina y del éxito de nuestras tareas operativas. Esto, por supuesto, trae un sinfín de ventajas para los usuarios. Por ejemplo, cada vez es más frecuentes que las personas elijan ver partidos de fútbol o eventos deportivos en sus teléfonos. Esto puede observarse tanto en el transporte público como en salas de espera, bares e incluso oficinas. Si hace unas décadas alguien nos hubiera dicho eso, hubiéramos pensado que se trataba de un delirio futurista, ¿no crees? Lo cierto es que la omnipresencia de los teléfonos inteligentes es tal que además de pensar en las ventajas que tiene para ofrecernos, también debemos detenernos a repasar las nuevas obligaciones y desafíos que aportan. El más importante de ellos en la actualidad es el de la seguridad en línea: ¿cómo protegernos de los constantes ataques informáticos y sus múltiples actualizaciones? Una VPN puede ser la gran solución. ¿Qué es una VPN? ¿Cómo funciona? ¿Cómo se instala en un iPhone? Esas son algunas de las preguntas que iremos respondiendo a lo largo de este artículo, pero podemos empezar con un pequeño spoiler: instalar una VPN para iPhone cambiará drásticamente la manera de navegar por la web mediante tu teléfono móvil. A continuación, te enterarás los motivos de esta afirmación. Foto de Stefan Coders en Pexels ¿Qué es una VPN? Para comenzar, es importante comprender a ciencia cierta qué es una VPN. En pocas palabras, se trata de un software que permite a las personas cambiar su dirección IP por la de un servidor VPN ubicado en otra región. Esto, a su vez, genera que todos los datos generados durante nuestra navegación se encuentren cifrados y encriptados. A partir de ese momento, nuestro tráfico web se mueve mediante una suerte de túnel digital privado que conecta a ambos extremos, convirtiéndonos en prácticamente imposibles de rastrear por terceros no deseados: geolocalizadores, empresas de marketing, censura estatal o privada, entre otros problemas actuales de internet en 2022. Así como la tecnología para desarrollar apps se actualiza, también lo hacen los programas informáticos encargados de nuestra seguridad. Las VPN son el claro ejemplo de este fenómeno, desarrollando una tecnología capaz de romper cualquier tipo de bloqueo en base a la localización real de los usuarios, así como también protegiéndonos de los ataques en línea. ¿Cómo funciona una VPN? Instalar una VPN en nuestro iPhone es tan sencillo como descargar cualquier aplicación en nuestro móvil. En pocos minutos, ya tendremos todo listo para que el software nos brinde distintos servidores de acuerdo a la ubicación elegida por nosotros y conectarnos de forma inmediata a ellos. Una vez que nos hemos conectado, podremos disfrutar de internet como si estuviéramos en esa región. Este uso se conoce especialmente para ver contenido no disponible en nuestro país de origen, como suele pasar con las mejores series de Netflix o cualquier otra plataforma de streaming. Lo mismo sucede con los videos de Youtube, los cuales pueden estar restringidos para nuestra ubicación. Ahora bien, al cambiar nuestra ubicación, y por consecuencia nuestra dirección IP, lograremos engañar distintos controles y registros, volviéndonos prácticamente invisibles. Esto se traduce en un gran avance en cuestión de privacidad y anonimato. Muchas VPN, incluso, cuentan con una política de cero registros, lo cual extrema al máximo el cuidado por la identidad de los usuarios. A continuación, nos extenderemos más en las ventajas de contar con una VPN para iPhone. Toma nota y haz la prueba. ¿Cuáles son las ventajas de tener una VPN en nuestro iPhone? 1) Más seguridad: tal y como hemos señalado a lo largo de este artículo, contar con una VPN es sinónimo de mayor seguridad. Los hackers y atacantes en línea no podrán observar nuestra actividad, algo que se traduce en mucha más tranquilidad a la hora de navegar la web. Esto, además, cobra especial importancia, cuando nos conectamos a una red pública o Wifi gratuito. Espacios como bares, bibliotecas e incluso aeropuertos son esenciales cuando nos encontramos de viaje o sin datos móviles en nuestro teléfono. La necesidad de conectarse a estas redes va en aumento, entonces los atacantes en línea suelen aprovecharse de los bajos protocolos de seguridad para atacar a los dispositivos y usuarios conectados. Una VPN, entonces, permite cambiar nuestra dirección IP y desaparecer del radar de estas posibles amenazas. Incluso, puede redundar en una mejora de la velocidad, ya que estas redes suelen ser lentas y una VPN de calidad puede conectarnos con un servidor mucho mejor calificado. 2) Privacidad y anonimato: de la mano con el punto anterior, las VPN son la herramienta favorita de aquellos que quieren recuperar algo del espíritu perdido de internet con el paso del tiempo. Lamentablemente, la web es un espacio con mayores controles y registros, borrando lo que antes podía pensarse como privacidad o anonimato. Una VPN logra volver a los comienzos, en donde cada paso que dábamos en línea no se encontraba repleto de registros de terceros. Así, también se evitan propagandas basadas en nuestros usos de internet, búsquedas o consumos, lo que también deriva en menos publicidades engañosas que pueden tener virus y malware detrás de sí. No es casualidad que las VPN se conozcan también por ser los programas ideales para borrar nuestras huellas digitales en la web. Como si se tratara de un detective experto, cada paso que damos tendrá el cuidado y control necesario para no poder ser captado por los demás. 3) Mayor libertad de expresión y contenido: así como la web es un lugar con cada vez más controles, también se ha convertido en un área cargada de bloqueos. Además de los ya mencionados bloqueos por localización del usuario, los cuales son frecuentes en las páginas de streaming y estrenos de producciones, debemos arreglar otros casos importantes. Uno de ellos es el control que muchos gobiernos autoritarios y empresas privadas hacen de la información. Las poblaciones de determinados países no pueden acceder a internet de forma libre, por lo que una VPN se convierte en un arma clave para garantizar el derecho al conocimiento y educación. Lo mismo sucede a la hora de expresarse: muchas redes sociales o foros no son accesibles para personas que se conectan desde regiones puntuales. Al utilizar una VPN, es posible burlar esta censura y expandir el conocimiento, la información y el intercambio de ideas. No por nada en muchos de estos países, las VPN se encuentran prohibidas o restringidas. 4) Ahorro de dinero: por último, contar con una VPN en nuestro iPhone nos puede permitir ahorrar dinero en el corto y largo plazo. Al cambiar la dirección IP, podremos evitar la cada vez más frecuente discriminación de precios que realizan las empresas. Un mismo producto o servicio puede variar su valor de acuerdo a nuestro país de origen, por lo que conectarnos a una VPN ayudará a encontrar la mejor oferta posible y no pagar de más. Este punto es importante para contratar servicios digitales o cursos de formación.

[ ... ]Más del 64% de empresas españolas pagan los rescates exigidos por ciberdelicuentes

09/08/2022Según el nuevo informe de "Ciberpreparación de Hiscox 2022", más de la mitad de las empresas españolas concretamente hasta un 64% de compañías pagan los rescates exigidos por los ciberdelincuentes, con la esperanza de poder recuperar los datos encriptados y robados, a pesar de que en buena parte de los casos, esto no se produce sino que puede desencadenar un nuevo ataque. El 'ransomware' se ha convertido ya en el tercer tipo de ataque que más sufren las empresas españolas (22%), por detrás de los de Denegación de Servicio (38%) y el fraude financiero (32%), siendo el segmento de las pymes en el que más crecen. En 2020 este tipo de ataque representaba el 11% de los sufridos por las pymes y en 2021 ya era el 20%. Aún y así, pagar no es sinónimo de tranquilidad, según se desprende del informe que recoge que el 47% de las empresas que decidió pagar el rescate exigido por los ciberdelincuentes obtuvo como resultado un segundo ataque de 'ransomware', una cifra que se incrementa hasta el 50% en el caso de las pyme.

[ ... ]¿Qué son los servidores virtuales privados y por qué son tan seguros?

04/07/2022La digitalización es, a día de hoy, parte destacada e ineludible de cualquier buena política empresarial y la virtualización de procesos y recursos, un elemento notorio de la estrategia tanto de pymes como de grandes compañías que han encontrado en soluciones como los servidores virtuales, una nueva forma de trabajar más efectiva, práctica y segura. ¿Qué es un servidor privado virtual o VPS? Un servidor virtual privado o VPS (en inglés, virtual private server) es una solución de alojamiento específica para virtualización que se configura para que su potencia de procesamiento pueda ser compartida simultáneamente por diversos usuarios en un entorno estable y personalizable y de manera totalmente independiente. Los VPS ofrecen espacios conectados a internet permanentemente, en los que los clientes pueden alojar webs, tiendas virtuales, cuentas de correo, aplicaciones o procesos en la red segura, ... sin necesidad de modificar, ampliar o invertir en nuevos equipos. A diferencia de un hosting compartido, los VPS ofrecen a cada cuenta el control de sus “partición”, incluyendo la automatización de tareas rutinarias, y la libre elección de los recursos virtualizados, incluido el sistema operativo, programas o herramientas específicas que quedan alojadas en estos servidores, listas para ser utilizadas en exclusiva por el cliente que las ha solicitado. ¿Para qué sirve un VPS? Un servidor privado virtual está pensado para cubrir las necesidades de proyectos que requieran capacidades de procesamiento más o menos altas, necesarias para poder instalar o ejecutar aplicaciones a nivel de servidor, sin que el cliente se vea obligado a invertir en la adecuación de sus equipos. En este tipo de servidores virtuales privados, cada cliente dispone de un número determinado de CPUs, memoria RAM, espacio en disco y la asignación de una, o varias, dirección IP propias (e IPV6) asignadas. Todos estos recursos serán utilizados exclusivamente por éste servidor privado virtual, mejorando, por tanto, el tempo de uso de los recursos, y especialmente, la seguridad. Además, al trabajar con recursos virtualizados, los VPS garantizan un ahorro en costos de hardware físico, reparaciones, renovaciones, … además de en otros gastos como el consumo eléctrico. Una de las características que hacen de un VPS la mejor elección para los IT Managers es la escalabilidad. Poder comenzar el proyecto con unos recursos iniciales e ir ampliándolos a medida que estos vayan creciendo. Gracias a su tecnología, los servidores privados virtuales, también, mejoran la seguridad en el almacenamiento de información confidencial y sensible y están diseñados para facilitar una mejor gestión y privacidad en operaciones como, por ejemplo, las transacciones online. Estas características convierten actualmente a los VPS en un recurso adecuado para gran cantidad de usos, siendo algunos de los más destacados: E-commerce: mejor rendimiento, mayor seguridad, mejora experiencia, usuario final, alto rendimiento. Alojamiento web: más espacio, transferencia de datos ilimitados, menor tiempo de carga, mayor número de dominios, mayor privacidad, mayor capacidad de gestión de volúmenes de tráfico grande. Educación y Formación: mayor número de usuarios, mayor velocidad en el intercambio de archivos P2P, mejor seguridad. Servidores para juegos: conexión superior, número ilimitado de jugadores, mayores recursos y mayor rendimiento. Banco de pruebas: más libertad, entornos de pruebas independientes y más confiables. ¿Cómo de seguro es un servidor virtual? ¿Por qué usar VPS? En comparación con el hosting compartido, un servidor virtual nos ofrece niveles mucho más altos de seguridad - además de capacidad y velocidad - y nos garantiza mayor privacidad al bloquear nuestros contenidos frente al resto de cuentas que comparten con nosotros el servidor. Los VPS no comparten el ancho de banda, ni tampoco las direcciones IP, reduciéndose, por tanto, los riesgos de seguridad o filtración de datos, entre otros. Además, al no utilizar recursos propios, ni instalar programas, aplicaciones o librerías en nuestros equipos, minimizamos las oportunidades de ser atacados. De hecho, un servidor virtual funciona tal cual tuviéramos otro ordenador a nuestra disposición, con capacidades y una conexión a Internet infinitamente más potente y barreras que previenen la entrada de malware en nuestros ordenadores particulares (siempre y cuando, claro está, no instalemos software sospechoso en el VPS y el que utilicemos se mantenga actualizado). Igualmente, los servidores virtuales más avanzados nos ofrecen pluses relevantes en materia de seguridad como Infraestructuras certificadas; la encriptación de datos con certificado SSL o la protección de Denegación de Servicio (DDoS) que incrementan la seguridad de nuestros datos y previenen los ataques externos que pueden bloquear, por ejemplo. la disponibilidad de nuestra página web. También son habituales en este tipo de servidores virtuales, los servicios de copias de seguridad con encriptación y almacenamiento de datos en un centro de datos separado físicamente y que se recomienda sea diferente al que se aloje nuestro VPS. ¿Cuáles son las principales ventajas de los servidores virtuales? Un servidor privado virtual nos permite ejecutar software que es demasiado potente para nuestros equipos con el mismo control y autonomía total que tendríamos si lo estuviéramos haciendo desde un servidor físico propio. Aunque diversas cuentas compartan el mismo VPS, el uso de recursos no interfiere entre ellas. Al no compartir la memoria RAM, ni el almacenamiento, los procesos son considerablemente más rápidos y seguros. Cada usuario dispone de un entorno totalmente aislado e independiente en el que, incluso, puede realizar cambios en la configuración del servidor para adaptarlo específicamente a cada necesidad. Finalmente, destacar, también, que una de las características que hacen de un VPS la mejor elección para los IT Managers es su escalabilidad, ya que te permite comenzar el proyecto con unos recursos iniciales e ir ampliándolos a medida que nuestras necesidades vayan creciendo.

[ ... ]Recursos en línea: ¿cómo evitar que los sitios rastreen nuestra información?

18/05/2022Como ya debes saber, cada vez que visitas una página web, tu información y comportamiento queda almacenada para sacar en limpio diferentes datos: tiempo online, clics, lecturas, acciones y mucho más. Sin embargo, eso también puede traer problemas que afecten a nuestra seguridad y a nuestra intimidad. En el siguiente artículo hablaremos sobre las VPN. ¿Cómo pueden ayudarte las VPN con tu privacidad? Las tecnologías vinculadas a la comunicación avanzan a un ritmo cada vez mayor. Mientras el mundo se prepara para las conexiones 5G, es imposible no pensar en todo lo que podremos hacer en línea con ese salto. De hecho, nuestra vida se vuelva cada vez más en la pantalla, siendo una gran mediadora de experiencias. Así, muchos problemas de la vida cotidiana se han visto claramente simplificados, mientras que lamentablemente también debemos hablar de nuevos incordios que genera la vida digital. En ese sentido, debemos hacer mención a un mundo web cada vez más monitoreado y controlado, en donde cada paso que damos queda registrado tanto por entes privados como públicos. De esta manera, nuestra privacidad muchas veces queda expuesta, por lo que se recurren a herramientas como VPN Chrome. ¿De qué se trata? Una VPN es una red virtual privada que permite ocultar nuestra actividad en línea, así como también convertirnos en muy difíciles de rastrear. Su formato más conocido es el de extensiones para navegadores web, como el ya mencionado Chrome, Firefox, Opera, entre muchos otros. Sin embargo, también se pueden descargar para dispositivos móviles como teléfonos inteligentes o tabletas. Mediante una sofisticada tecnología, una VPN logra encriptar toda nuestra información y acción en la web, enrutándola por una suerte de túnel privado hasta depositarla en un servidor ubicado en otra ubicación, la cual puede ser en cualquier parte del mundo dependiendo el servicio de VPN que hayamos contratado. ¿Qué otras utilidades ofrece una VPN? Así entonces, con este recurso, las páginas en línea que visitemos no podrán rastrear nuestro comportamiento, así como tampoco almacenar nuestros datos personales, lo cual nos deja mucho más protegidos ante eventuales filtraciones o ataques por parte de hackers a dichos sitios. Además, una VPN cumple funciones cada vez más necesarias para el mundo web de hoy en día. En primer lugar, al ocultar nuestra IP y no poder almacenar nuestros patrones de comportamiento online, evitaremos el molesto fenómeno de las publicidades dirigidas, las cuales suelen invadir cada paso que damos online. De hecho, las mejores VPN del mercado suelen incluir dentro de sus funciones bloquear cualquier tipo de anuncio. Eso se traduce, claro, no solo en una mejor experiencia en internet, sino un riesgo mucho menor de caer en propagandas engañosas, estafas o trucos de marketing que nos generen dolores de cabeza. Por otro lado, podremos encontrar que una VPN es clave en la apuesta de un internet libre y horizontal, como era en sus principios. Poblaciones enteras las utilizan con el fin de acceder a ciertos contenidos periodísticos que se encuentran bloqueados en su zona, defendiendo así su libre derecho de información y expresión. Lo mismo sucede con plataformas de streaming y sitios de entretenimiento en los que la oferta varía de acuerdo a una zona u otra. A su vez, una VPN puede ser una gran manera de ahorrar dinero: muchas empresas cuentan con precios diferenciados por el mismo servicio de acuerdo a la zona en la que se lo contrate, por lo que una VPN puede alterar la ubicación de nuestro servidor y así evitar la discriminación geográfica en nuestra contra. En otras palabras, lo que se dice un negocio redondo.

[ ... ]¿Cómo recuperar el disco duro del ordenador?